블로그의 모든 내용은 학습 목적으로만 사용하세요.

불법적인 행위에 대한 모든 책임은 당사자에 있습니다.

● dnsenum

: DNS정보를 추출하는데 사용한다.

dns + enum

------ : domain <~> ip

-------- : DATA : Index No

~> DATA에 순서를 부여한다. ~> 개발자가 정의한다.

: dns 서버에 정의되어 있는 정보를 추출한다. ~> SOA : dig

● 취약점 테스트

: 취약점을 점검하는 코드를 모아서 하나로 만든다 ~> Fuzzing Tool

소프트웨어 테스트 기법으로써, 컴퓨터 프로그램에 유효한 , 예상치 않은 또는 무작위 데이터를 입력하는 것.

wfuzz

라이브러리 설치 : apt install libcurl4-openssl-dev -y

dpkg -i libmpdec2_2.4.2-2_amd64.deb

wget http://ftp.de.debian.org/debian/pool/main/m/mpdecimal/libmpdec2_2.4.2-2_amd64.deb

무작위 데이터 test ~> ID List / PW List

user.txt pass.txt

cat > users.txt

a

b

c

admin

cat > pass.txt

1234

asd123!@

4321

1111

http://www.dvwa.com/dvwa/login.php?user=FUZZ&pass=FUZ2Z&Login=Login

-------- : 1번째 인자

--------- : 2번째 인자

공격 코드

wfuzz -c -z file,users.txt -z file,pass.txt --sc 200 "http://www.dvwa.com/login.php?user=FUZZ&pass=FUZ2Z&Login=Login"

: ..?

● xsser

..

● 웹 서버 취약점을 공격하는 툴

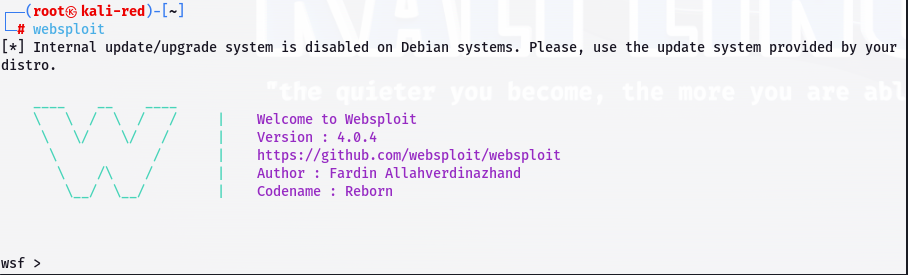

websploit

web + exploit

arp_spoof ARP Cache poisoning

http_sniffer Sniff HTTP traffic

scan_network Scan IP range for new devices

scan_wifi Scan Wireless devices

wifi_deauth Force device to disconnect from WIFI - De-authentication attack

wifi_fap Start Fake Access point (AP)

wifi_fap_spam Spamming Fake access points

위와 같은 취약점 모듈을 가지고 있는 툴이다.

그 중에서 http_sniffer을 실습

: use 모듈명

사용할 모듈로 전환

: set iface 포트

~> 모듈을 사용할 포트를 설정

: set host 192.168.0.140

~> 대상 설정

exxcute를 입력하면 공격을 시도한다.

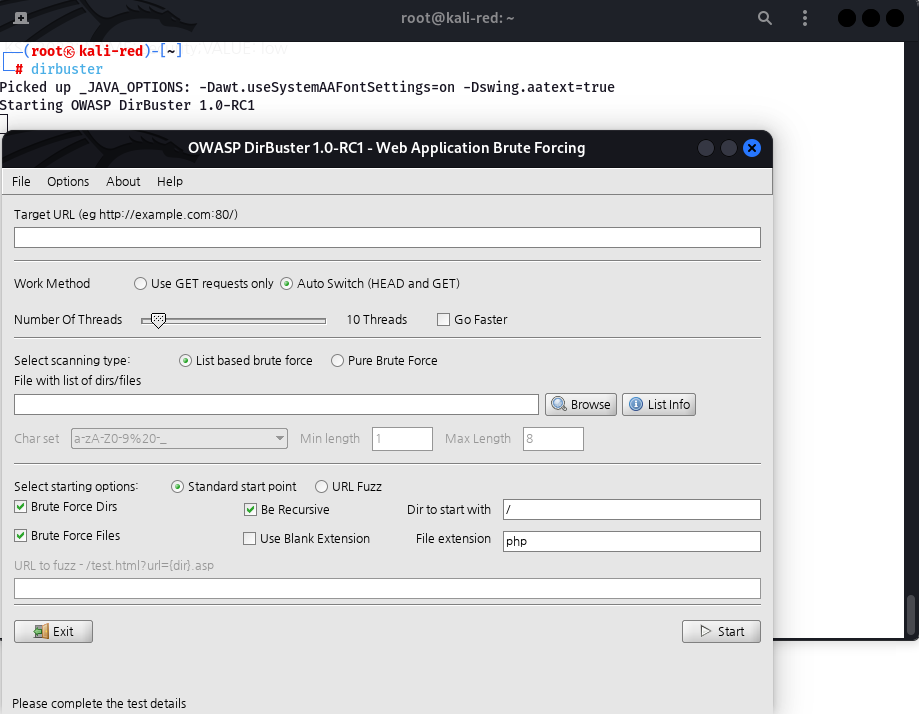

● 웹 컨텐츠 스캔

dirb / dirbuster

dirb : 웹 컨텐츠 스캐너

~> 사이트의 루트 디렉터리를 포함한 하위 디렉터리를 스캔한다. (하위 객체)

~~> HTTPWATCHER ~> 홈페이지 전체를 복사

웹서버에 대한 사전 기반 공격

~> cd /usr/share/wordlists/dirb

사용

dirb http://www.dvwa.com/dvwa small.txt

dirbuster : dirb의 GUI 버전 : 멀티스레드 지원 ~> 빠름

● 웹 서버의 정보를 수집하는 도구

whatweb