L3 Switch

● SVI

L2 포트를 L3 포트처럼 사용하는 기술 : SVI

L2 : IP 설정 불가능

L3 : IP 설정 가능

라우터 / 스위치에는 포트가 존재한다.

L3 : Routed Port

L2 : Access Port <~ 가상의 vlan 인터페이스를 생성하고 맵핑 : SVI(Switched Virtual Interface) ~> IP 설정 가능

~> L3 Port

Trunk Port

● 실습 (SVI)

SVI 설정

SW1)

ESW1(vlan)#ex

ESW1#conf t

ESW1(config)#int vlan 10

ESW1(config-if)#ip add 4.1.1.15 255.255.255.0

ESW1(config-if)#no sh

ESW1(config-if)#exit

ESW1(config)#int f1/0

ESW1(config-if)#sw mo acc

ESW1(config-if)#switch access vlan 10

ESW1(config-if)#end

PC1에서 스위치로의 핑 통신

L3세션에 eigrp를 설정

명령어 : ip routing ~> L3 프로토콜을 사용할 수 있게 해준다. : 동작모드를 라우터로 변경

SW1)

ESW1#conf t

ESW1(config)#ip routing

ESW1(config)#router eigrp 100

ESW1(config-router)#network 2.1.1.0 0.0.0.255

ESW1(config-router)#network 4.1.1.0 0.0.0.255

ESW1(config-router)#no au

ESW1(config-router)#int f0/0

ESW1(config-if)#ip add 2.1.1.2 255.255.255.0

ESW1(config-if)#no sh

ESW1(config-if)#end

● 스위치 장비 이중화

FHRP (First Redundancy Protocol)

------------------ : 여분 ~> 여분의 장비를 둠으로써 장비의 고장 시 대체할 장비를 같이 세팅해둔다.

이중화 ~> NET : 회선 L3 : 신경쓰지 않는다. ~> 라우팅 프로토콜이 알아서 한다.

L2 : Pvst+

장비 FHRP ~> 여분의 장비를 이용해 장애 발생 시 대처가 가능하다.

1. HSRP

2. VRRP

3. GLBP

~> Cisco 장비에서는 3개 다 지원된다.

Server : Proxy ~> HA 구축

---- : High Available : 고가용성 ~> 가용성이 높다.

--------- : 사용자가 원할 때 언제든 서비스를 이용 가능

보안의 3요소

무결성 : 페이로드의 내용이 변조되지 않는다 ~> SSL

기밀성 : 누가 누구에게 전달하는지를 숨겨준다. (헤더) : IPsec ~> 터널 : 기밀성 / 무결성 + 기밀성

전송 : 기밀성 / 무결성 + 기밀성

가용성 : 장애 발생 시 처리 방안 : FailOver

FHRP

● 실습 (HSRP)

FHRP ~> 1. HSRP : cisco 개발, 게이트웨이 역할을 하는 L3 스위치 또는 라우터간에 작동한다.

목표

여러개의 라우터 중 하나의 라우터를 1대의 라우터를 Active로 선정 (ESW1)

나머지 라우터를 Standby로 선정 (ESW2)

: 평소에는 Active라우터가 동작하고, 장애 발생 시 Standby 라우터가 Active라우터의 역할을 수행한다.

가상 게이트웨이를 설정하고 호스트들은 가상 게이트웨이를 사용한다.

---------------------- : 동일 네트워크에서 사용하고 있지 않은 별도의 IP : 4.1.1.254

실제 사용하는 GW의 MAC

주소는 ESW1(Active)의 MAC 주소를 사용한다.

Active와 Standby는 priority값으로 판별한다.

기본 priority : 100

만약 Active에서 경로가 끊기면 자신의 priority 값을 10을 낮추고 그 정보를 광고한다.

------ : track

설정

SW1) ~> Active

ESW1#conf t

ESW1(config)#int vlan 10

ESW1(config-if)#standby 1 ip 4.1.1.254

ESW1(config-if)#standby 1 priority 105

ESW1(config-if)#standby 1

*Mar 1 02:46:21.063: %HSRP-5-STATECHANGE: Vlan10 Grp 1 state Speak -> Standby

*Mar 1 02:46:21.563: %HSRP-5-STATECHANGE: Vlan10 Grp 1 state Standby -> Active

ESW1(config-if)#standby 1 preempt delay minimum 5

ESW1(config-if)#standby 1 track f0/0

standby 1 preempt delay minimum 5

----------- : Active가 전환될 때 standby에서 처리하던 정보들을 인수인계

SW2) ~> Standby

ESW2#conf t

ESW2(config)#int vlan 10

ESW2(config-if)#standby 1 ip 4.1.1.254

ESW2(config-if)#standby 1 preempt

*Mar 1 02:54:08.751: %HSRP-5-STATECHANGE: Vlan10 Grp 1 state Speak -> Standby

확인

c404.1d98.0000 Self 1 Vlan1

c402.17b8.0000 Dynamic 10 FastEthernet1/0 <~~ ESW1 MAC

c403.2458.0000 Dynamic 10 FastEthernet1/1 <~~ ESW2 MAC

c404.1d98.0000 Self 10 Vlan10

0000.0c07.ac01 Dynamic 10 FastEthernet1/0 <~~ HSRP MAC

------------------ : HSRP MAC

--- : Group Number

● 실습 (HSRP)

설정

SW1) ~> Group 1 Active

ESW1#vl da

ESW1(vlan)#

*Mar 1 00:03:02.183: %SYS-5-CONFIG_I: Configured from console by console

ESW1(vlan)#vl 10

VLAN 10 added:

Name: VLAN0010

ESW1(vlan)#ex

APPLY completed.

Exiting....

ESW1#conf t

ESW1(config)#int vlan 10

ESW1(config-if)#ip add 4.1.1.1 255.255.255.0

ESW1(config-if)#no sh

ESW1(config-if)#int f1/0

ESW1(config-if)#sw mo ac

ESW1(config-if)#sw ac vl 10

ESW1(config-if)#int vlan 10

ESW1(config-if)#standby 1 ip 4.1.1.254

ESW1(config-if)#standby 1 priority 105

ESW1(config-if)#standby 1 preempt delay minimum 5

ESW1(config-if)#standby 1 track f0/0

*Mar 1 00:19:02.107: %HSRP-5-STATECHANGE: Vlan10 Grp 1 state Speak -> Standby

*Mar 1 00:19:02.607: %HSRP-5-STATECHANGE: Vlan10 Grp 1 state Standby -> Active

ESW1(config-if)#exit

ESW1(config)#ip routing

ESW1(config)#router eigrp 100

ESW1(config-router)#network 1.1.1.0

ESW1(config-router)#network 4.1.1.0

ESW1(config-router)#no au

SW2) Group1 standby, Group 2 standby

ESW2#vl da

ESW2(vlan)#vl 10

VLAN 10 added:

Name: VLAN0010

ESW2(vlan)#vl 20

VLAN 20 added:

Name: VLAN0020

ESW2(vlan)#ex

APPLY completed.

Exiting....

ESW2#conf t

ESW2(config)#int vlan 10

ESW2(config-if)#ip add 4.1.1.2 255.255.255.0

ESW2(config-if)#no sh

ESW2(config-if)#int vlan 20

ESW2(config-if)#ip add 4.1.1.3 255.255.255.0

ESW2(config-if)#no sh

ESW2(config-if)#int vlan 20

ESW2(config-if)#ip add 5.1.1.1 255.255.255.0

ESW2(config-if)#no sh

ESW2(config-if)#end

ESW2#conf t

ESW2(config)#int vlan 10

ESW2(config-if)#standby 1 ip 4.1.1.254

ESW2(config-if)#standby 1 preempt

ESW2(config-if)#exit

ESW2(config)#int vlan 20

ESW2(config-if)#stan

ESW2(config-if)#standby 2 ip 5.1.1.254

ESW2(config-if)#standby 2 preempt

*Mar 1 00:18:05.983: %HSRP-5-STATECHANGE: Vlan20 Grp 2 state Speak -> Standby

*Mar 1 00:18:06.483: %HSRP-5-STATECHANGE: Vlan20 Grp 2 state Standby -> Active

ESW2(config-if)#end

ESW2#conf t

ESW2(config)#int f1/1

ESW2(config-if)#sw mo tr

*Mar 1 00:22:51.251: %DTP-5-TRUNKPORTON: Port Fa1/1 has become dot1q trunk

*Mar 1 00:22:51.743: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan10, changed state to down

ESW2(config-if)#sw tr all vl 10

Command rejected: Bad VLAN allowed list. You have to include all default vlans, e.g. 1-2,1002-1005.

ESW2(config-if)#sw tr all vl 20

Command rejected: Bad VLAN allowed list. You have to include all default vlans, e.g. 1-2,1002-1005.

ESW2(config-if)#exit

ESW2(config)#ip routing

ESW2(config)#router eigr

ESW2(config)#router eigrp 100

ESW2(config-router)#network 2.1.1.0

ESW2(config-router)#network 4.1.1.0

*Mar 1 00:39:57.143: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 100: Neighbor 4.1.1.1 (Vlan10) is up: new adjacency

ESW2(config-router)#network 5.1.1.0

ESW2(config-router)#no au

SW3) Group2 Active

ESW3#vl da

ESW3(vlan)#vl 20

VLAN 20 added:

Name: VLAN0020

ESW3(vlan)#ex

APPLY completed.

Exiting....

ESW3#conf t

ESW3(config)#int f0/0

ESW3(config-if)#ip add 3.1.1.2 255.255.255.0

ESW3(config-if)#no sh

ESW3(config-if)#exit

ESW3(config-if)#int f1/2

ESW3(config-if)#sw mo ac

ESW3(config-if)#sw ac vl 20

ESW3(config-if)#end

ESW3#conf t

ESW3(config)#int vlan 20

ESW3(config-if)#ip add 5.1.1.2 255.255.255.0

ESW3(config-if)#ex

ESW3(config)#int vlan 20

ESW3(config-if)#stan

ESW3(config-if)#standby 2 ip 5.1.1.254

ESW3(config-if)#standby 2 priority 105

ESW3(config-if)#standby 2 preempt delay minimum 5

ESW3(config-if)#standby 2 track f0/0

*Mar 1 00:18:14.751: %HSRP-5-STATECHANGE: Vlan20 Grp 2 state Speak -> Standby

*Mar 1 00:18:39.183: %HSRP-5-STATECHANGE: Vlan20 Grp 2 state Standby -> Active

ESW3(config-if)#end

ESW3#conf t

ESW3(config)#ip routing

ESW3(config)#router eigrp 100

ESW3(config-router)#network 3.1.1.0

ESW3(config-router)#network 5.1.1.0

*Mar 1 00:39:54.915: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 100: Neighbor 5.1.1.1 (Vlan20) is up: new adjacency

ESW3(config-router)#no au

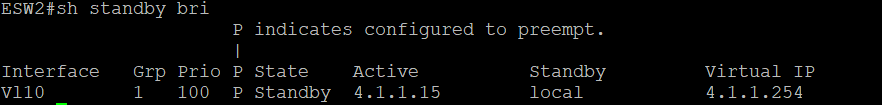

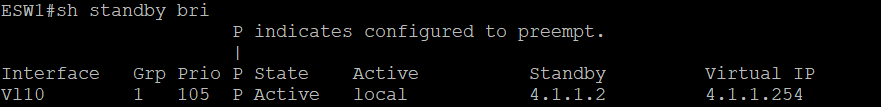

HSRP 확인

SW1

:

SW2

SW3

SW4 MAC-Table

변경할 점

: SW2 와 SW4의 회선을 하나로 하여 trunk 모드를 사용해 vlan 10, 20을 허용해 주었는데

SVI 를 사용하는 포트 모드는 보통 Access모드이다. 그렇다고 trunk가 틀린 것은 아니지만,

하나의 회선에 두개의 게이트웨이가 사용되는 것은 부적합하다.

● VRRP

VRRP(Virtual Router Redundancy Protocol)

: 여러개의 라우터 중 같은 그룹 안에서 하나의 라우터를 Active로 선정한다.

메인 라우터가 동작하고 백업 라우터가 존재한다. ~> 1대의 장비만 동작하고 나머지 라우터는 대기

HSRP와 같다.

가상 IP 가상 MAC주소

GW 0000.5e00.01xx

-------------- : VRRP

--- : IPv4 IPv6 : 02

--- : Group Number

마스터 라우터의 선택 조건

1. GW주소와 실제 IP주소가 같은 라우터

2. 우선순위값(Priority)이 높은 라우터

3. 인터페이스의 IP주소가 높은 라우터 (IP주소의 숫자가 낮은 IP주소가 높다.)

적용 명령어 : vrrp

설정 시 유의사항 : 트랙킹이 필요한 인터페이스를 리스트로 구현한다 <~ 설정 전 셋팅되어야 한다.

● 실습 (VRRP)

: 정신 나갈 것 같다.

● GLBP

GLBP(Gateway Load-Balancing Protocol) ~> Cisco 장비 전용

: 각 그룹별 하나의 AVG 라우터를 선정한다.

나머지는 AVF 라우터

ESW1 : AVG선정 ~> AVG이면서 AVF이다.

ESW2 : AVF이다.

: 일단 모두 AVF이고, 그 중 AVG를 선정한다.

G-ARP가 전송된다. (AVG) ~> SW전달 : 강제로 경로를 변경한다.

각 그룹당 하나의 AVG 선출 ~> Master / Active

~> 각 멤버(AVF)에게 가상의 MAC주소를 할당

~> (Backup / Standby : 대기) ~> 패킷 전송에 참여한다.

~> 각 AVF들은 자신에게 할당된 가상의 MAC주소가 목적지로 설정된 프레임의 전송을 담당

한다. (forwarder)

~> 호스트에게 가상의 MAC주소를 알려주어(번갈아) 로드밸런싱을 구현한다.

ARP로 GW의 주소를 요청하면 AVG가 서로 다른 MAC주소를 알려준다.

~> G-ARP로 상대방이 알고있는 MAC주소를 강제로 변환한다.(요청에 대한 응답이 아니다.)

설정 명령어 : glbp

AVF)conf tint vlan 10glbp 1 ip 1.1.1.254glbp 1 weighting 100 lower 95glbp 1 weighting 1

glbp 1 weight 100 lower 80 upper 100

: AVG로 선정되는 기준 ~> 80 <= AVG <= 100

glbp 1 load-balancing ?

: 로드 밸런싱 정책을 선정할 수 있는 목록